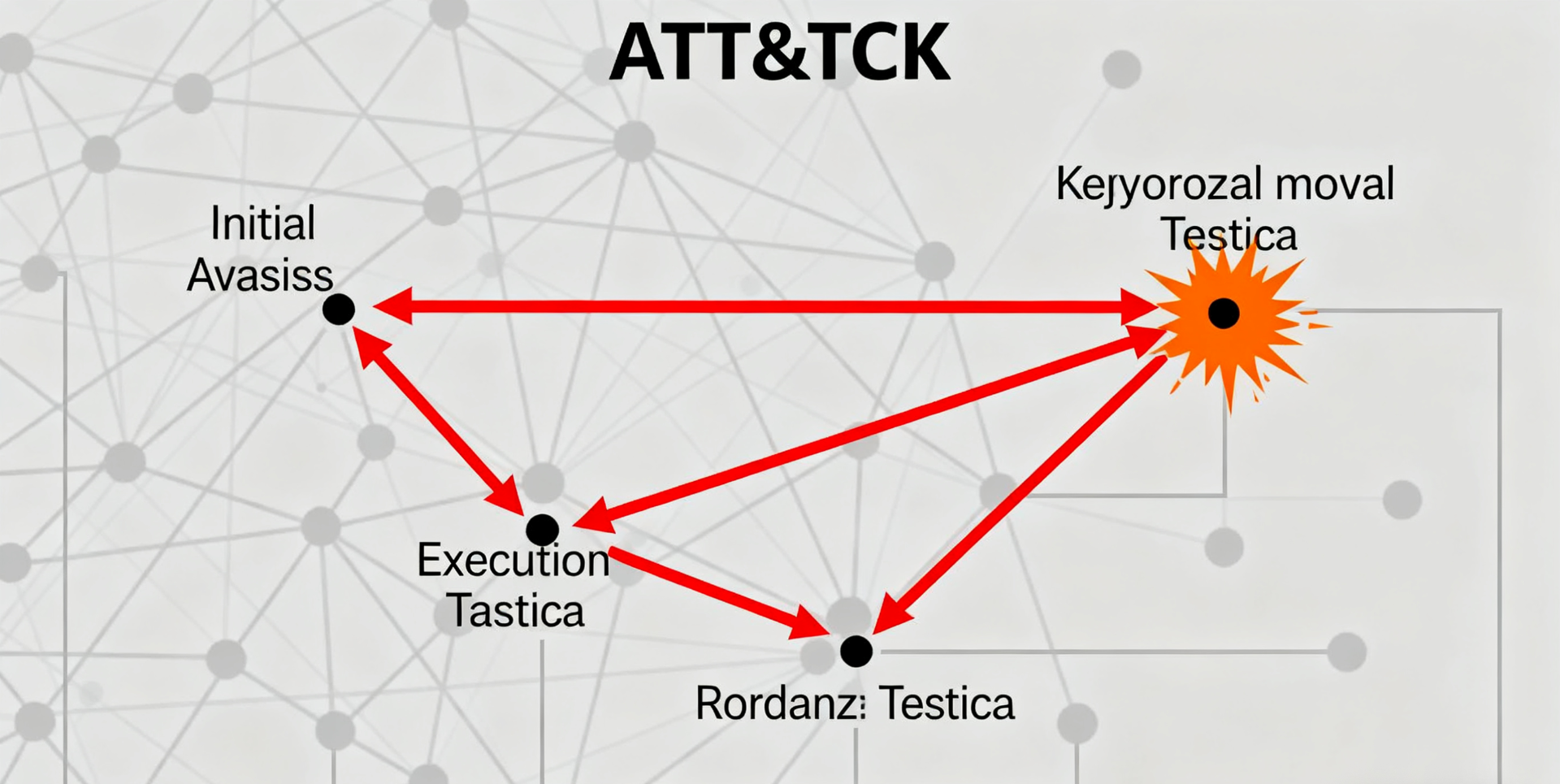

在当今复杂的网络威胁环境中,安全团队迫切需要一种通用语言来理解攻击者行为、评估防御能力并优化安全投资。MITRE ATT&CK框架正是为此而生,它已成为全球安全团队识别、追踪和应对高级威胁的事实标准。本文将带您深入探索如何将ATT&CK从理论框架转化为实战利器。

一、ATT&CK核心价值:超越漏洞管理的战术视角

ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)不是一个技术漏洞库,而是一个基于真实世界观察的 adversary behavior 知识库。其核心价值体现在三个层面:

-

通用语言:为红队、蓝队和威胁情报团队提供统一的战术技术描述语言

-

防御差距评估:系统化地识别安全控制措施中的盲点和薄弱环节

-

威胁情报关联:将孤立的安全事件与高级攻击团伙的TTPs建立关联

二、ATT&CK框架结构解析:从战术到技术

理解ATT&CK的层次结构是有效应用的基础:

战术(Tactics) - 攻击者达成目标的"为什么"

-

包括侦察、资源开发、初始访问、执行、持久化等14个战术阶段

技术(Techniques) - 攻击者实现战术的"怎么做"

-

每个战术下包含数十个具体技术,如"凭证转储"、"横向移动"

子技术(Sub-techniques) - 技术的细化实现方式

-

提供更精细的攻击行为描述,如"LSASS内存转储"、"SAM数据库提取"

三、五大实战应用场景

场景一:威胁狩猎与检测优化

-

应用方法:基于高流行度技术构建假设,主动搜索环境中相关痕迹

-

实战案例:针对T1059(命令和脚本解释器)技术,部署增强的进程命令行监控

-

产出价值:将威胁检测从"被动告警"升级为"主动发现"

场景二:安全控制有效性评估

-

应用方法:将现有安全产品能力映射到ATT&CK技术覆盖矩阵

-

实战案例:评估EDR产品对T1566(网络钓鱼)技术的检测覆盖度

-

产出价值:量化安全投资回报,识别防御能力缺口

场景三:红蓝对抗与渗透测试

-

应用方法:红队基于ATT&CK设计攻击链,蓝队针对性强化防御

-

实战案例:模拟APT29攻击链,检验横向移动检测能力

-

产出价值:提升攻防演练的系统性和可度量性

场景四:安全运营流程优化

-

应用方法:将告警与ATT&CK技术关联,标准化调查流程

-

实战案例:建立"凭证访问"类告警的标准调查剧本

-

产出价值:缩短事件响应时间,提升处置效率

场景五:威胁情报优先级排序

-

应用方法:将威胁情报报告的TTPs与本环境关联度排序

-

实战案例:优先部署针对本行业最活跃团伙的技术检测

-

产出价值:确保安全资源投入在最关键威胁上

结语:从知识库到防御能力转化器

MITRE ATT&CK框架的真正价值不在于其庞大的知识库,而在于它如何帮助安全团队系统化地理解威胁、评估防御、优化投资。当ATT&CK从文档库转化为日常安全运营的核心引擎时,企业将建立起持续进化的威胁应对能力。

成功的ATT&CK应用不是一蹴而就的项目,而是需要持续投入、迭代优化的旅程。