在攻防对抗常态化的背景下,企业越来越依赖自动化工具来评估自身安全能力。其中,自动化渗透测试和BAS(入侵与攻击模拟)是当前最常被提及的两类技术。尽管二者常被放在一起比较,但它们解决的问题并不相同,也并非相互替代关系。本文将系统解析二者的定位、差异与协同方式。

一、自动化渗透测试:以攻击者视角发现可利用漏洞

自动化渗透测试的核心目标,是模拟攻击者视角,对企业IT资产发起真实攻击尝试,从而发现可被利用的漏洞及攻击路径链。

测试对象

-

企业内外网

-

主机与操作系统

-

Web/API/业务应用

-

中间件、数据库等基础组件

这些对象本质上是企业的暴露面和业务承载体。

测试内容

-

漏洞扫描与验证

-

弱口令、配置缺陷检测

-

漏洞组合利用(攻击路径)

-

横向移动、权限提升等攻击链

自动化渗透测试关注的核心问题是:“这个系统,能否真的被攻破?”

价值与局限

-

价值:快速发现高危漏洞、支撑合规需求、辅助修复关键问题

-

局限:可能影响业务稳定性、更多关注单点而非整体防御体系

适用场景包括新系统上线前、业务变更后或周期性安全体检。

二、BAS:以攻防视角验证防护有效性

BAS并不以发现漏洞为目标,而是专注于验证企业已有安全防护能力的有效性。

测试对象

-

防火墙、IPS、WAF等安全设备

-

EDR、NDR、SIEM、SOAR等检测响应系统

-

安全策略与配置

-

整体纵深防御体系

BAS的关注点不是资产本身,而是防护体系的响应能力。

测试内容

-

模拟真实攻击技术(TTP)

-

验证安全设备是否有效拦截

-

验证告警是否准确触发

-

验证响应与处置流程是否顺畅

BAS回答的核心问题是:“攻击发生时,我们能否及时发现、阻断并有效响应?”

核心优势

-

在模拟或隔离环境中执行,不冲击真实业务

-

支持持续自动化运行

-

可量化防御效果与覆盖率

特别适用于对生产网稳定性要求高、或已部署大量安全设备但效果不确定的场景。

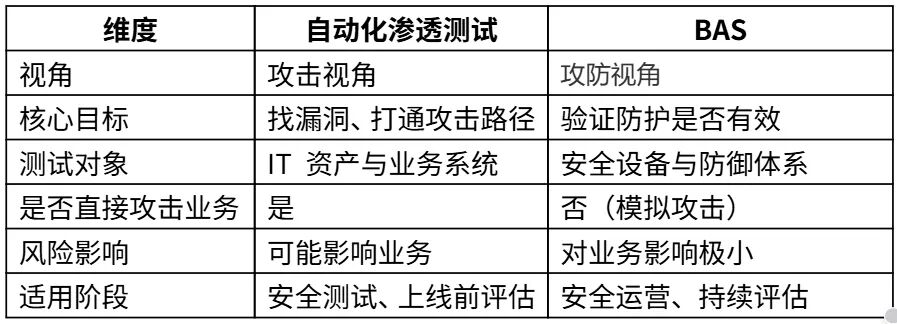

三、关键差异对比

四、协同构建闭环安全能力

自动化渗透测试与BAS并非二选一的关系,而是天然互补。

-

自动化渗透测试回答:“资产是否存在可被利用的安全缺陷?”

-

BAS回答:“即便攻击发生,防御体系是否能有效工作?”

理想的工作流是:

-

通过自动化渗透测试发现漏洞和攻击路径

-

修复或缓解关键风险

-

通过BAS验证安全设备和策略是否覆盖这些攻击手法

-

形成“发现—修复—验证—优化”的闭环

这也是当前安全行业从“合规驱动”走向“效果驱动”的重要体现。

五、总结

如果说自动化渗透测试更像一次“安全体检”,那么BAS则更接近“实战演练与防御复盘”。前者解决“有没有问题”,后者回答“防不防得住”。

对于成熟的企业安全体系而言,漏洞视角与防御视角缺一不可。只有将二者有机结合,才能实现可验证、可度量、可持续改进的安全能力建设。